|

Подивимось правді у вічі: ми

живемо в епоху хакерів та кібер-війн, в яких хакери досягли

значних результатів. Атаки WannaCry, «викриття Ешлі Медісон», «втручання

у вибори» показали, що хакери вдало використовують слабкі місця

в системах кіберзахисту та набувають все більшої популярності.

Недавнє дослідження Identity Theft

Resource Center (

https://www.idtheftcenter.org/2016databreaches.htm

) виявило, що в 2016 році безпека

компаній та державних установ США порушувалась 1 093 рази. Це

новий рекорд та зростання показника на 40% у порівнянні з 780

порушеннями в 2015. І це не загальна кількість атак, а оцінка та

розрахунок завданої таким чином шкоди. При зломі даних «Home

Depot» в 2014 році, хакери отримали доступ до терміналів

самообслуговування магазину і викрали інформацію про електронну

пошту та кредитні картки більш ніж 50 мільйонів клієнтів.

П'ятдесят мільйонів! За оцінками, ця атака обійдеться «Home

Depot» щонайменше в 179 мільйонів доларів США, а при врахуванні

судових витрат та нерозголошених виплат – набагато більше.

Вторгнення в «Home Depot» було одним з багатьох приводів для

пробудження корпорацій, але, на жаль, «впали» також і деякі

великі державні установи.

Вважається, що порушення

інформаційних технологій у 2015 році, коли хакери проникли в

систему «Get Transcript» Служби внутрішніх доходів та отримали

доступ до більш ніж 700 000 облікових записів з конфіденційною

фінансовою інформацією та номерами соціального страхування, за

фальшивими вимогами завдало збитків на 50 мільйонів доларів.

Немає жодних сумнівів в тому, що

хакерство стало дуже прибутковим бізнесом. Саме тому хакери

настільки наполегливі та постійно вдосконалюють свої методи.

Методи, що варіюються від простих «фішингових» електронних

листів, які змушують жертв розкривати особисту інформацію через

шахрайську електронну пошту («фішинг»-атаки становлять близько

56 % усіх порушень минулого року за даними Ресурсного центру

викрадення особистих даних), до DOS- атак, які намагаються

перевантажити веб-сайт із трафіком, і до крадіжки файлів cookie.

І хоча ви, мабуть, знайомі з «фішингом» завдяки «родичам в

Нігерії», які залишили вам «спадщину», або «проблемам» з

обліковим записом PayPal, хакери постійно шукають нові шляхи та

методи махінацій. Деякі з цих методів можуть походити навіть з

абсолютно несподіваних місць, як це було видно з недавньої атаки

WannaCry.

WannaCry

Цей напад став можливим завдяки порушенням безпеки даних в

Агенції національної безпеки (NSA). NSA виявила уразливість в

операційній системі Windows®, яка створювала непомітне «вікно» в

комп'ютерних системах по всьому світу. Замість того, щоб

повідомити про вразливість, вони вирішили використати її як

засіб для майбутнього збору інформації. На жаль, група хакерів,

відома як Shadow Brokers, викрала безліч документів NSA та

виклала їх в Інтернет. У цих документах містилася інформація про

вразливість Windows, що й призвело до створення WannaCry, (за

деякими даними - в Північній Кореї). На сьогоднішній день

WannaCry скомпрометував понад 200 000 комп'ютерів у 150 країнах

світу, блокуючи людей та корпорації та вимагаючи викуп за доступ

до даних.

Що з приводу ПЛК?

Хакери, особливо з числа тих, що підтримуються певними державами

- надзвичайно активні, добре фінансуються, стають все

нахабнішими та здатні виконувати все більш складні завдання. «Державні»

хакери не зосереджуються виключно на прибутку, як суто злочинні

організації, а шукають, за можливістю, об'єкти в інфраструктурі

чи економіці супротивника. Енергетичні мережі, водоочисні

споруди, військові системи та ядерні об'єкти - все це стає

потенційними цілями для хакерів країн-агресорів. Один з методів,

який може використовуватися для проведення цих атак, вже був

широко розповсюдженим, і, на жаль, це стосується ПЛК.

Вірус Stuxnet, який, як вважається, є спільною розробкою США та

Ізраїлю, був використаний для нападу на ПЛК Siemens на іранській

АЕС в Натанзі. Вважається, що вірус потрапив на ядерний об'єкт

через флеш-накопичувач. Потрапивши в систему, Stuxnet атакував

ПЛК об'єкта, збираючи інформацію та викликаючи швидкі обертання

центрифуг, що призвело до їх руйнування. Як повідомляється,

Stuxnet зруйнував майже 20% ядерних центрифуг Ірану. Незважаючи

на те, що атака «Stuxnet» була використана для вирішення проблем

з можливою ядерною загрозою з боку Ірану, вона стала також

демонстрацією нових можливостей та прикладом для тих, хто

захотів би відтворити подібне.

Дослідження (

http://papers.duckdns.org/files/2011_IECON_stuxnet.pdf ),

проведене над вірусом Stuxnet дослідницькою групою SAP у

Німеччині виявило, що Stuxnet успішно довела масам можливість

націленої та надзвичайно складної кібератаки Дослідження також

виявило, що дизайн та архітектура Stuxnet не є специфічними для

конкретних областей, а деякі модифікації можуть бути адаптовані

як платформа для атаки на інші автоматизовані системи, наприклад

автомобільні заводи або підприємства енергетики.

ПЛК із додатковою безпекою

Протягом багатьох років промисловий сектор був ізольований від

зовнішнього світу, відмовившись від відкритих комунікацій задля

внутрішніх специфічних засобів. Цей тип зв'язку забезпечував

певний рівень безпеки та секретності. Але з недавнім входом та

розповсюдженням Ethernet в індустріальний світ та з актуальним

бажанням з'єднувати якомога більше "речей" через Ethernet та

Industrial Internet of Things (IIoT), промисловість стала більш

вразливою, ніж будь-коли.

Захист промисловими об'єктами своїх автоматизованих систем від

можливих кібератак став надзвичайно важливим для сучасного світу.

Використання міжмережевих екранів, резервне копіювання та

шифрування даних, збереження прошивки/програмного забезпечення,

використання антивірусного програмного забезпечення скрізь, де

це можливо – все це способи захисту об'єкта від нападу. Але як

щодо самого ПЛК? Новіші ПЛК, такі як Do-more! BRX, мають

вбудовані засоби безпеки для захисту від небажаного вторгнення.

Гостьова пам'ять

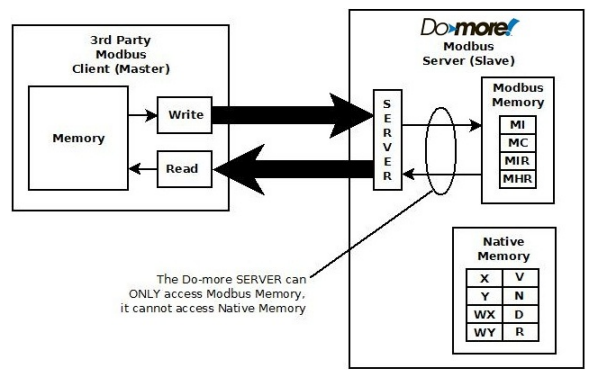

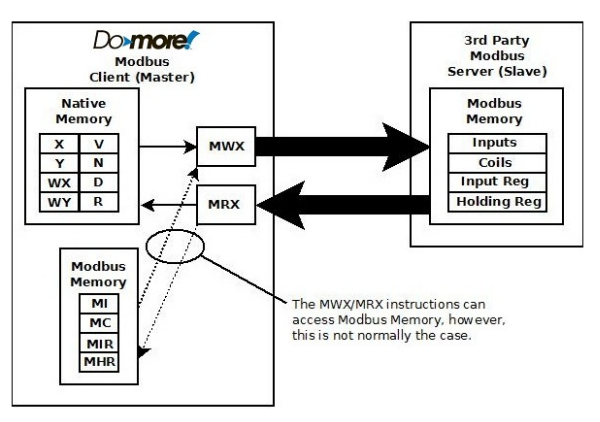

Платформа ПЛК Do-more! BRX резервує групу блоків внутрішньої

пам'яті спеціально для зовнішнього зв'язку. Ці блоки є

ізольованими, для запобігання можливості управління входами/виходами

ПЛК та його пам'яттю безпосередньо із зовнішніх пристроїв (панелі

керування, HMI тощо). Цей спосіб зв'язку забезпечує захист

власної пам'яті від небажаного доступу через канали зв'язку.

На практиці, працюючи як сервер Modbus, з використанням або

Modbus/TCP, або Modbus/RTU, ПЛК Do-more! BRX направляє всі

Modbus запити на читання та запис із зовнішніх пристроїв на

чотири ізольовані блоки пам'яті, зарезервовані для зовнішнього

зв'язку. Інформація, що зберігається в цій гостьовій пам'яті,

може бути використана будь-якою командою релейної логіки

інструментального програмного забезпечення, та може бути змінена

за допомогою цих команд. Під час роботи ПЛК в якості клієнта

Modbus, команди MRX (Modbus Network Read) та MWX (Modbus Network

Write Write) дозволяють отримати доступ до всієї локальної

пам'яті, а також гостьової пам'яті для будь-яких вихідних даних.

Зовнішнє зчитування/запис за

допомогою гостьової пам'яті для серверних програм

Зовнішнє зчитування/запис за допомогою вказівок

для додатку Клієнт

Комунікація на

основі Сеансу

Багато контролерів Do-more! BRX будуть встановлені в мережах з

різними рівнями ізоляції. Це може призвести до проблем безпеки

для програмістів та ОЕМ, яким потрібно, щоб доступ до контролера

мав лише авторизований персонал. З цією метою Програмне

забезпечення Do-more Designer використовує сеанси зв'язку в

будь-який час, коли знаходиться в мережі з контролером.

Коли сеанси зв'язку налаштовані, вони виконуються з унікальним

ідентифікатором, і всі пакети зв'язку повинні містити цей

ідентифікатор. Будь-які пакети, що отримані без ідентифікатора,

відкидаються контролером. Це запобігає несанкціонованому доступу

до контролера, а також захищає від випадкового доступу інших

комп'ютерів мережі до неправильного контролера. Також

використовується система «Тайм-аут», що припиняє сеанс через

певний періоду часу без зв'язку між програмним забезпеченням та

контролером. Сеанс повинен бути відновлений до того, як

відновиться обмін даними.

Захист

операційної системи від перезапису

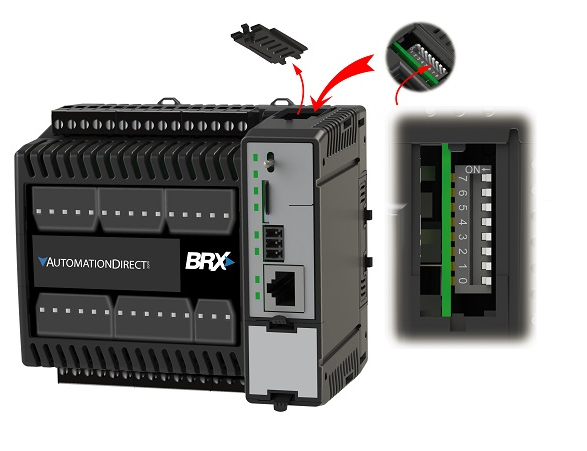

ПЛК BRX включає в себе блок з 8 вбудованих DIP-перемикачів, які

використовуються для виконання різних операцій налагодження та

відновлення. Один з цих перемикачів дозволяє/вимикає

завантаження прошивки на контролер. Відключення завантаження

прошивки захистить ваш процесор від небажаних змін операційної

системи та дозволить вам контролювати, як і коли ці зміни були

зроблені.

Паролі/Облікові

записи користувачів

Безпека системи - це більше, ніж просто дозвіл або заборона

можливості підключення до контролера Do-more! BRX на основі

ідентифікатора та пароля користувача. Безпека системи також

передбачає створення облікових записів, які дозволять або

забороняють доступ до різних ресурсів у контролері. Створюючи

кілька облікових записів, кожен з різними рівнями доступу, ви

можете ефективно обмежити тих, хто має доступ до контролера і їх

можливості. За допомогою облікових записів користувача ви також

можете відстежувати операції, що виконуються кожним обліковим

записом. Повідомлення журналу подій записуватимуть активний

обліковий запис користувача для кожної зареєстрованої події, що

дасть змогу точно визначити хто з користувачів мав доступ і

коли.

Прогрес у сфері промислових комунікацій забезпечив численні

покращення, включаючи зростання швидкості реагування та

розширення доступу. Однак ці досягнення також відкрили

промисловий сектор для хакерів та їх зростаючого арсеналу

кіберзагроз. Через це дуже важливо відстежувати, хто саме має

прямий та онлайн-доступ до вашої системи та управління нею.

Існує багато способів забезпечення безпеки ваших об'єктів та

мереж, і деякі ПЛК, зокрема Do-more! BRX, пропонують вбудовані

заходи безпеки, що допоможуть у боротьбі із зловмисниками.

Оригінал публікації на сайті компанії AutomationDirect:

https://library.automationdirect.com/in-the-hacker-age-how-secure-is-your-plc/

Переклад ТОВ "СОЛіТОН".

|